Angelos Stavrou e Zhaohui Wang apresentaram na conferência de segurança Blackhat Briefings, que ocorreu em Arlington, Virginia (EUA), uma forma de alterar celulares Android para que eles funcionem como teclados USB quando conectados a um computador. A técnica permite que comandos sejam imediatamente “digitados” no computador, embora o celular não seja, na prática, um teclado. Os comandos podem ser usados para infectar um sistema.

Angelos Stavrou e Zhaohui Wang apresentaram na conferência de segurança Blackhat Briefings, que ocorreu em Arlington, Virginia (EUA), uma forma de alterar celulares Android para que eles funcionem como teclados USB quando conectados a um computador. A técnica permite que comandos sejam imediatamente “digitados” no computador, embora o celular não seja, na prática, um teclado. Os comandos podem ser usados para infectar um sistema.As possibilidades de uso de dispositivos de interface humana (HID, na sigla em inglês) para realizar ataques são conhecidas há algum tempo. Em outra edição da Blackhat, ocorrida em 2010 em Las Vegas, Richard Rushing comentou o mesmo assunto. Até então, porém, era preciso de um hardware especializado para realizar o ataque. Stavrou e Wang criaram um método para realizar o ataque com hardware facilmente encontrado.

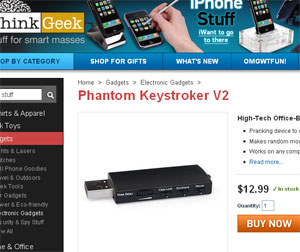

A loja de brinquedos ThinkGeek vende um dispositivo do gênero chamado “Phantom Keystroker” que, ao ser plugado no USB, “digita” certas teclas no computador, como uma forma de pegadinha ou trote. A loja diz que a segunda versão do Phantom não é capaz de digitar “enter”, eliminando as possibilidades de ser usado em um ataque. A ideia de usar USBs em ataques surgiu dessa brincadeira.

O ataque funciona em qualquer sistema operacional. Diferentemente de ataques que ocorrem pelo reprodução automática (Autorun), que funcionavam apenas no Windows e que agora necessitam de autorização do usuário para executar, os “teclados fantasmas” funcionam em qualquer plataforma e não é possível bloquear o uso de um teclado USB depois de conectado. O Windows apenas exibe um aviso; no Linux, somente a verificação dos relatórios do sistema mostrará que um teclado foi conectado.

O teclado fantasma pode emitir comandos de teclas como Ctrl+Alt+Del ou Windows+R (que abre o “Executar”) e em seguida digitar comandos que poderiam realizar o download de um vírus, por exemplo. Se os comandos de teclado não forem suficientes, também é possível criar um mouse falso.

Stavrou e Wang não divulgaram o código ou as ferramentas que permitiram seus ataques. No entanto, ataques usando dispositivos USB programáveis podem ser facilmente realizados com ferramentas já disponíveis, como o Teesy, que foi usado para burlar proteções do Playstation 3.

Fonte: Globo/Tecnologia